CSRの生成方法について

LightTPD + OpenSSL 新規・更新

こちらでは、手順をご案内するものです。コマンドの意味等につきましては、各情報サイトや参考書籍等でご確認ください。

弊社では以下手順にて動作検証をおこなっておりますが、LightTPDの動作を保証するものではございませんので、参考情報としてご覧ください。アプリケーションの詳細については付属のドキュメントや関連書籍等でご確認ください。

LightTPDはオープンソースのアプリケーションです。脆弱性などの問題がないか、随時情報を確認いただき、万一問題が発見された場合は、該当サービスの停止や、対応パッチがリリースされている場合は速やかに適用するなど、運用には十分ご注意ください。

本例では以下環境を前提としています。お客様の環境に合わせて任意に読み替えてご覧ください。

| コモンネーム | ssl.alphassl.com |

|---|---|

| confディレクトリまでのパス | /etc/lighttpd/ |

| 秘密鍵の保存ディレクトリ | /etc/lighttpd/ |

| CSRの保存ディレクトリ | /etc/lighttpd/ |

| 秘密鍵のファイル名 | ssl.alphassl.com.key |

| CSRのファイル名 | ssl.alphassl.com.csr |

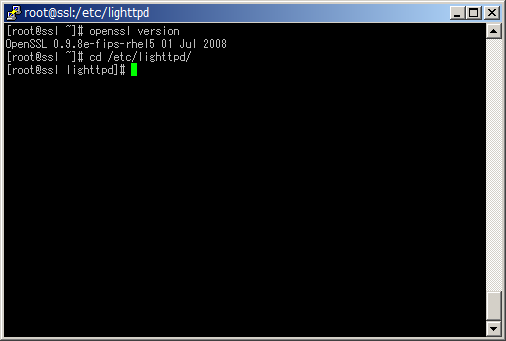

- 1OpenSSLがインストールされているか確認してください。

# openssl version

LightTPDの confのパスに移動してください。

# cd /etc/lighttpd/

- ※ opensslのバージョンが確認できない場合、こちらをご参考ください。

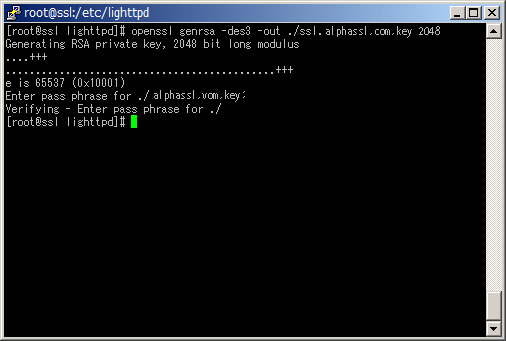

- 2秘密鍵を生成します。既存のファイルに上書きをしないようご注意ください。

- ※ ここで入力するパスフレーズを忘れてしまうと使用することができなくなりますのでご注意ください。

<更新または乗り換えのお客様>

更新の場合、上書き後の復旧はできませんので、既存のファイルに上書きをしないようご注意ください。 秘密鍵のファイル名には、その年の番号などを含めることをお勧めいたします。

例: ssl.alphassl.com2010.key

# openssl genrsa -des3 -out ./ssl.alphassl.com.key 2048

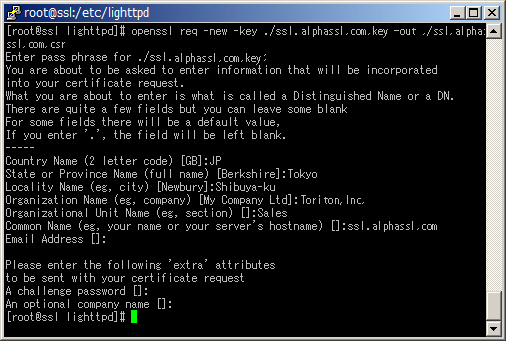

- 3CSRを生成します。パスフレーズ入力後、各項目を半角英数字で入力します。コマンドは1行です。

# openssl req -new -key ./ssl.alphassl.com.key -out ./ssl.alphassl.com.csr

- ※Common Nameは、半角英数文字 および ハイフン[-]、ドット[.]が利用可能です。

※Common Name、Country Name以外は、半角英数文字と半角スペース、および 半角記号 !#%&'()*+,-./:;=?@[]^_`{|}~がご利用可能です。

※ワイルドカードオプションをご利用の場合は、アスタリスク[*]を含めてください。例: *.toritonssl.com

| フィールド | 説明 | 例 |

|---|---|---|

| Country Name | 国を示す2文字のISO略語です。 | JP |

| State or Province Name | 組織が置かれている都道府県です。 | Tokyo |

| Locality Name | 組織が置かれている市区町村です。 | Shibuya-ku |

| Organization Name | 組織の名称です。 | Toriton |

| Organization Unit Name | 組織での部署名です。 指定がない場合は - (ハイフン)を入力してください。 | Sales |

| Common Name | ウェブサーバのFQDNです。 | ssl.toritonssl.com |

| Email Addres | 入力不要です。 | - |

| A challenge password | 入力不要です。 | - |

| An optional company name | 入力不要です。 | - |

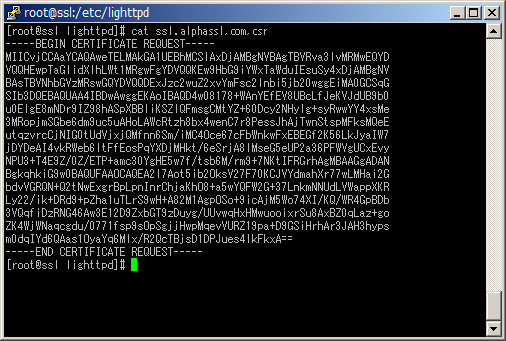

- 4生成されたCSRを開き、申し込みフォームにコピーします。

- CSRは、破線の行も含めてコピーしていただく必要があります。余分な文字が含まれますと読み取れません。 また、お申し込み後に再度秘密鍵の生成をおこないますと、発行する証明書との整合性に問題が生じますので、鍵の生成はされないようご注意ください。

補足

※[ ] の部分はお客様の環境に合わせて読み替えてください。

1.秘密鍵の内容を確認

# openssl rsa -text -noout -in /[FilePath]/[KeyFile]

2.秘密鍵のパスフレーズを解除

# cp /[FilePath]/[KeyFile] /[FilePath]/[KeyFile].org (元ファイルのバックアップ)

# openssl rsa -in /[FilePath]/[KeyFile] -out /[FilePath]/[KeyFile]

3.CSRの内容を確認

# openssl req -text -noout -in /[FilePath]/[CSR]

4.証明書の内容を確認

# openssl x509 -text -noout -in /[FilePath]/[CertFile]